Hostwinds Tutorial

Cerca risultati per:

Sommario

Come installare OpenVPN su un cloud VPS

Tag: Cloud Servers, VPS

OpenVPN è un software VPN Private Network) installato su a Virtual Private Server (VPS).Le VPN sfruttano la rete fornita dal VPS senza bisogno di connettersi attraverso una sessione SSH o RDP.È possibile collegare i dispositivi al server VPN e utilizzare quella rete per mascherare la rete locale.

Requisiti OpenVPN.

Avrai bisogno di accesso root o amministratore a un server.È possibile installare OpenVPN su un server Linux, Windows VPS o Server dedicato.Di seguito sono riportati i passaggi per installare OpenVPN.Si noti che è necessario utilizzare un'interfaccia della riga di comando per farlo.

Preparazione OpenVPN.

Passo 1: Aggiorna il tuo sistema.

Sudo yum update

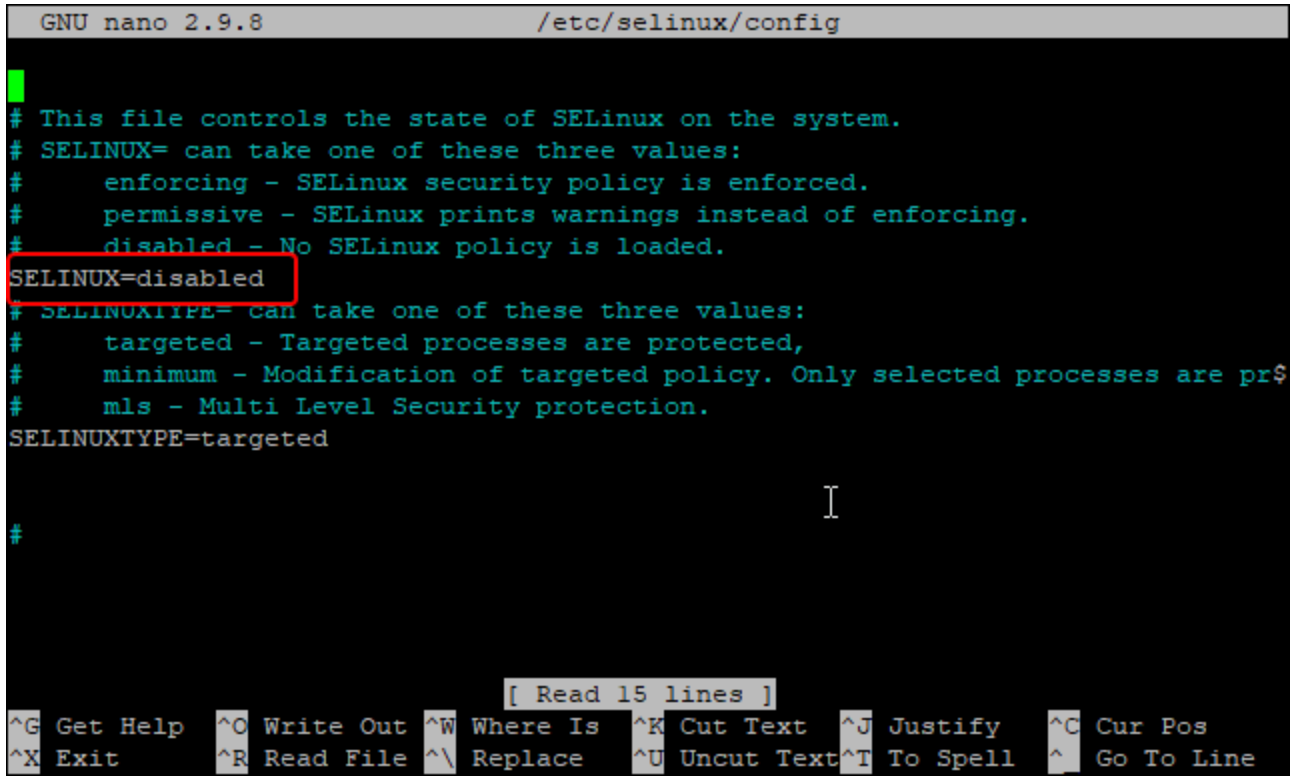

Passo 2: Modifica il file di configurazione SELINUX

nano /etc/selinux/config

Passaggio 3: Set selinux su disabilitato

SELINUX=disabled- Ctrl + X.

- Premi il tasto Y

- Premere il tasto Invio

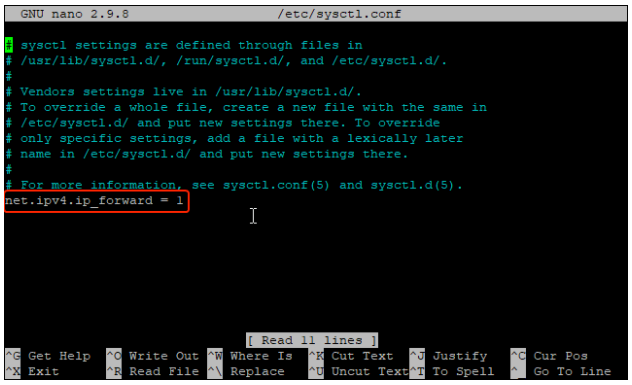

Passaggio 4: Modifica il file sysctl.conf

nano /etc/sysctl.conf

Passaggio 5: Aggiungi la seguente riga al file sysctl.conf da abilitare Inoltro IP.

net.ipv4.ip\_forward = 1Ctrl + X.

Premi il tasto Y

Premere il tasto Invio

Passaggio 6: Applica le modifiche

sysctl -p

Installazione di OpenVPN.

** Passaggio 1: ** Installare il server OpenVPN

dnf install epel-release -y

dnf install openvpn -yIstituire l'autorità del certificato

Passo 1: Scarica Easy-RSA per Gestione dei certificati SSL

cd /etc/openvpn

wget https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.6/EasyRSA-unix-v3.0.6.tgz

tar -xvzf EasyRSA-unix-v3.0.6.tgz

mv EasyRSA-v3.0.6 easy-rsa

Passo 2: Autorità di installazione del certificato

cd /etc/openvpn/easy-rsa

nano vars

Passaggio 3: Aggiungi quanto segue e sostituisci qualsiasi cosa con \ con il tuo nome host VPS (sembra qualcosa come HWSRV- \. Inoltre, sostituisci il "set_var easyrsa_req_email" linea con la tua email:

set_var EASYRSA "$PWD"

set_var EASYRSA_PKI "$EASYRSA/pki"

set_var EASYRSA_DN "cn_only"

set_var EASYRSA_REQ_COUNTRY "USA"

set_var EASYRSA_REQ_PROVINCE "Seatle"

set_var EASYRSA_REQ_CITY "Seatle"

set_var EASYRSA_REQ_ORG "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_REQ_EMAIL "<yourEmail@hostwinds.com>"

set_var EASYRSA_REQ_OU "<HOSTNAME> EASY CA"

set_var EASYRSA_KEY_SIZE 2048

set_var EASYRSA_ALGO rsa

set_var EASYRSA_CA_EXPIRE 7500

set_var EASYRSA_CERT_EXPIRE 365

set_var EASYRSA_NS_SUPPORT "no"

set_var EASYRSA_NS_COMMENT "<HOSTNAME> CERTIFICATE AUTHORITY"

set_var EASYRSA_EXT_DIR "$EASYRSA/x509-types"

set_var EASYRSA_SSL_CONF "$EASYRSA/openssl-easyrsa.cnf"

set_var EASYRSA_DIGEST "sha256"

Passaggio 4: Avviare la directory PKI

./easyrsa init-pki

Passaggio 5: Costruisci il certificato CA

./easyrsa build-caTi chiederà di fornire una password.Nota la password esternamente e inseriscila nel prompt. Questa passphrase sarà richiesta in fasi future.

Ti verrà chiesto anche di inserire un nome comune.È possibile premere INVIO per utilizzare il valore predefinito o immettere un nome comune personalizzato di tua scelta.

Il comando genererà quindi due file denominati ca.key e ca.crt.Questi certificati verranno utilizzati per firmare il server e i certificati dei client.

Passaggio 6: Generare i file del certificato del server. Sostituire \ con il nome host del server.Sembra "hwsrv-

./easyrsa gen-req <HOSTNAME> nopassQuesto chiederà anche un nome comune.Puoi inserire qualsiasi cosa tu voglia.Alcuni nomi che potresti usare sarebbero il tuo nome utente, host o nome server.In alternativa, puoi semplicemente premere "Invio" per utilizzare il valore predefinito.

Passaggio 7: Firmare il tasto del server usando la ca. Sostituire \ con il nome host del server.Sembra "HWSRV-

./easyrsa sign-req server <HOSTNAME>Digita "Sì", quindi premere Invio

Inoltre, dovrai fornire una passphrase.Usa la passphrase che hai creato in Passaggio 5

Passaggio 8: Verificare il file di certificato generato con il seguente comando. Sostituire \ con il nome host del server.Sembra "HWSRV-:

openssl verify -CAfile pki/ca.crt pki/issued/<HOSTNAME>.crtDovrebbe assomigliare a qualcosa di simile a questo:

pki/issued/<HOSTNAME>.crt: OK

Passaggio 9: Genera una chiave forte diffie-hellman da utilizzare per lo scambio chiave:

./easyrsa gen-dh

Passaggio 10: ** Copia i file di certificato in / etc / openvpn / server / e ** Sostituire \ con il nome host del server.Sembra "HWSRV-

cp pki/ca.crt /etc/openvpn/server/

cp pki/dh.pem /etc/openvpn/server/

cp pki/private/<HOSTNAME>.key /etc/openvpn/server/

cp pki/issued/<HOSTNAME>.crt /etc/openvpn/server/

Passaggio 11: Costruisci il file del tasto client:

./easyrsa gen-req client nopassPremere Invio o inserisci un nome comune di tua scelta.

Passaggio 12: Firmare il tasto client utilizzando il certificato CA:

./easyrsa sign-req client clientDigita la parola, 'sì' quindi premere Invio per confermare

Inserisci la passphrase a cui hai notato Passaggio 5

Passaggio 13: Copia tutto il certificato client e i file chiave in / etc / openvpn / client / directory

cp pki/ca.crt /etc/openvpn/client/

cp pki/issued/client.crt /etc/openvpn/client/

cp pki/private/client.key /etc/openvpn/client/

Configurazione del server OpenVPN

Passo 1: Creare un nuovo file di configurazione OpenVPN all'interno del / etc / openvpn / client / directory / percorso

nano /etc/openvpn/server/server.confAggiungi quanto segue nell'editor di testo e sostituisci qualsiasi cosa etichettata \ con il proprio nome host del server.Sembra "HWSRV- \

port 1194

proto udp

dev tun

ca /etc/openvpn/server/ca.crt

cert /etc/openvpn/server/<HOSTNAME>.crt

key /etc/openvpn/server/<HOSTNAME>.key

dh /etc/openvpn/server/dh.pem

server 10.8.0.0 255.255.255.0

push "redirect-gateway def1"

push "dhcp-option DNS 208.67.222.222"

push "dhcp-option DNS 208.67.220.220"

duplicate-cn

cipher AES-256-CBC

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

auth SHA512

auth-nocache

keepalive 20 60

persist-key

persist-tun

compress lz4

daemon

user nobody

group nobody

log-append /var/log/openvpn.log

verb 3Ora fai quanto segue per salvare il tuo file:

- Ctrl + X.

- Premi il tasto Y

- Premere il tasto Invio

Passo 2: Avvia il server OpenVPN

systemctl start openvpn-server@server

systemctl enable openvpn-server@server

systemctl status openvpn-server@server

Passaggio 3: Genera il file di configurazione del client.Questo è necessario per connettersi al server OpenVPN dal sistema client.

nano /etc/openvpn/client/client.ovpnInserire il seguente e sostituisci \ con i tuoi server dedicati all'indirizzo IPv4 dedicato

client

dev tun

proto udp

remote <Server IP> 1194

ca ca.crt

cert client.crt

key client.key

cipher AES-256-CBC

auth SHA512

auth-nocache

tls-version-min 1.2

tls-cipher TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-AES-128-GCM-SHA256:TLS-DHE-RSA-WITH-AES-128-CBC-SHA256

resolv-retry infinite

compress lz4

nobind

persist-key

persist-tun

mute-replay-warnings

verb 3Ora fai quanto segue per salvare il tuo file:

- Ctrl + X.

- Premi il tasto Y

- Premere il tasto Invio

Configura il routing OpenVPN utilizzando il firewall

Passo 1: Aggiungere il servizio OpenVPN e l'interfaccia Tun0 alla zona firewall attendibile:

firewall-cmd --permanent --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-service=openvpn

firewall-cmd --permanent --zone=trusted --add-interface=tun0

Passo 2: Aggiungi la Masquerade sulla zona predefinita:

firewall-cmd --add-masquerade

firewall-cmd --permanent --add-masquerade

Passaggio 3: Esegui il seguente comando per masqueradare il traffico Internet proveniente dalla VPN.Sostituire \ con il tuo server hostName.Sembra "HWSRV \. In questo caso, non avresti bisogno del trattino tra" HWSRV "e"

<HOSTNAME>ovpn=$(ip route get 8.8.8.8 | awk 'NR==1 {print $(NF-2)}')

firewall-cmd --permanent --direct --passthrough ipv4 -t nat -A POSTROUTING -s 10.8.0.0/24 -o $hwsrv702659ovpn -j MASQUERADE

Passaggio 4: Attuare le modifiche:

firewall-cmd --reload

Download del file OVPN

Passo 1: È necessario scaricare la directory OVPN sulla macchina locale.Puoi farlo in diversi modi.Il percorso del file è necessario scaricare è la directory / etc / openvpn / client.

Apri il terminale del tuo computer locale e digita quanto segue.Assicurati di sostituire \ con l'IPv4 dedicato del tuo server:

scp -r root@**\<SERVER IP>**:/etc/openvpn/client .In alternativa, è possibile seguire questa guida su come connettersi al server tramite SFTP utilizzando FileZilla: https://www.hostwinds.com/tutorials/installing-and-connecting-to-filezilla-server-for-windows-server

Configurare il tuo client OpenVPN locale

Passo 1: Installare il client OpenVPN.Se hai una macchina Windows, puoi installarlo qui: https://openvpn.net/client-connect-vpn-for-windows/

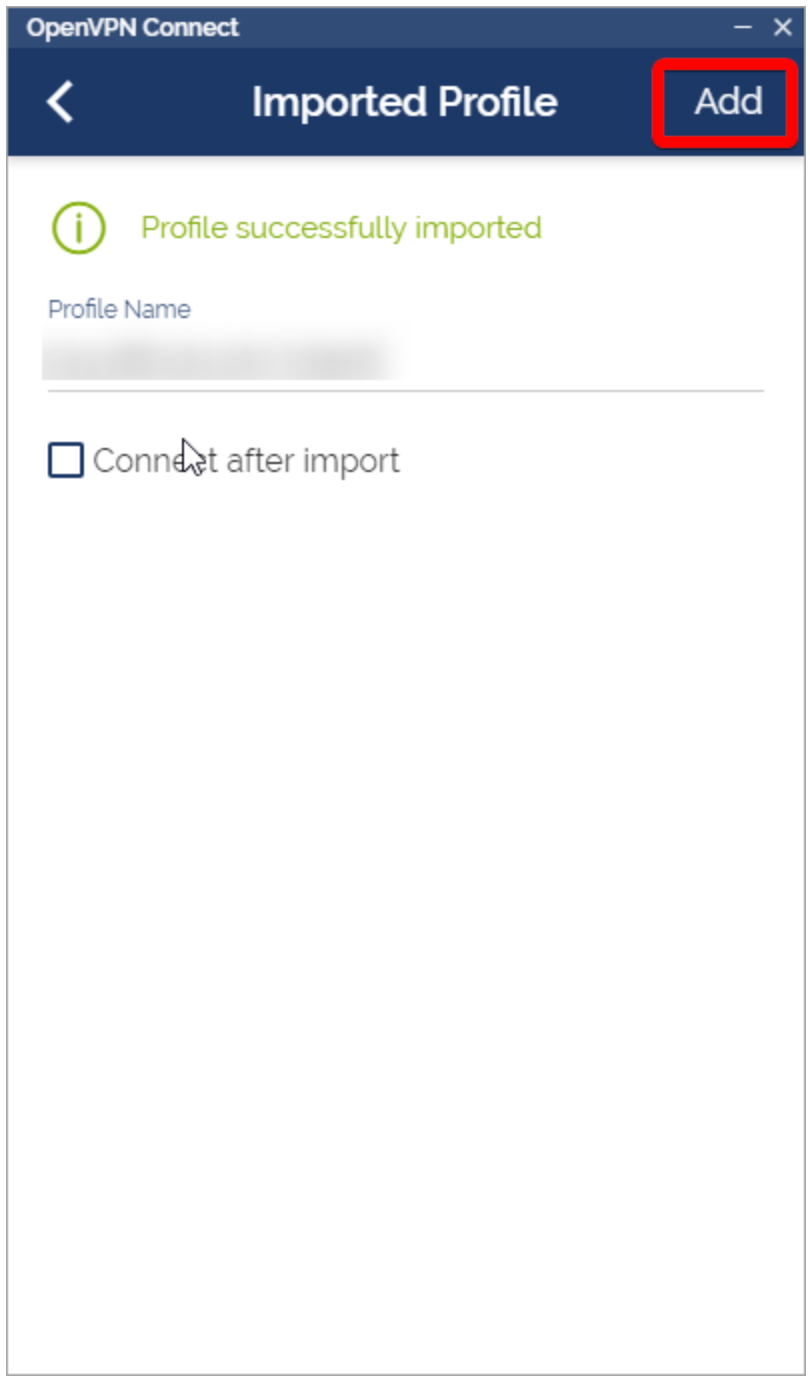

Passo 2: Importa il profilo OpenVPN utilizzando il file scaricato, "client.ovpn"

Passaggio 3: Dai un nome al tuo profilo o lasciarlo come predefinito.Fai clic su "Aggiungi" dopo aver importato il file OVPN.

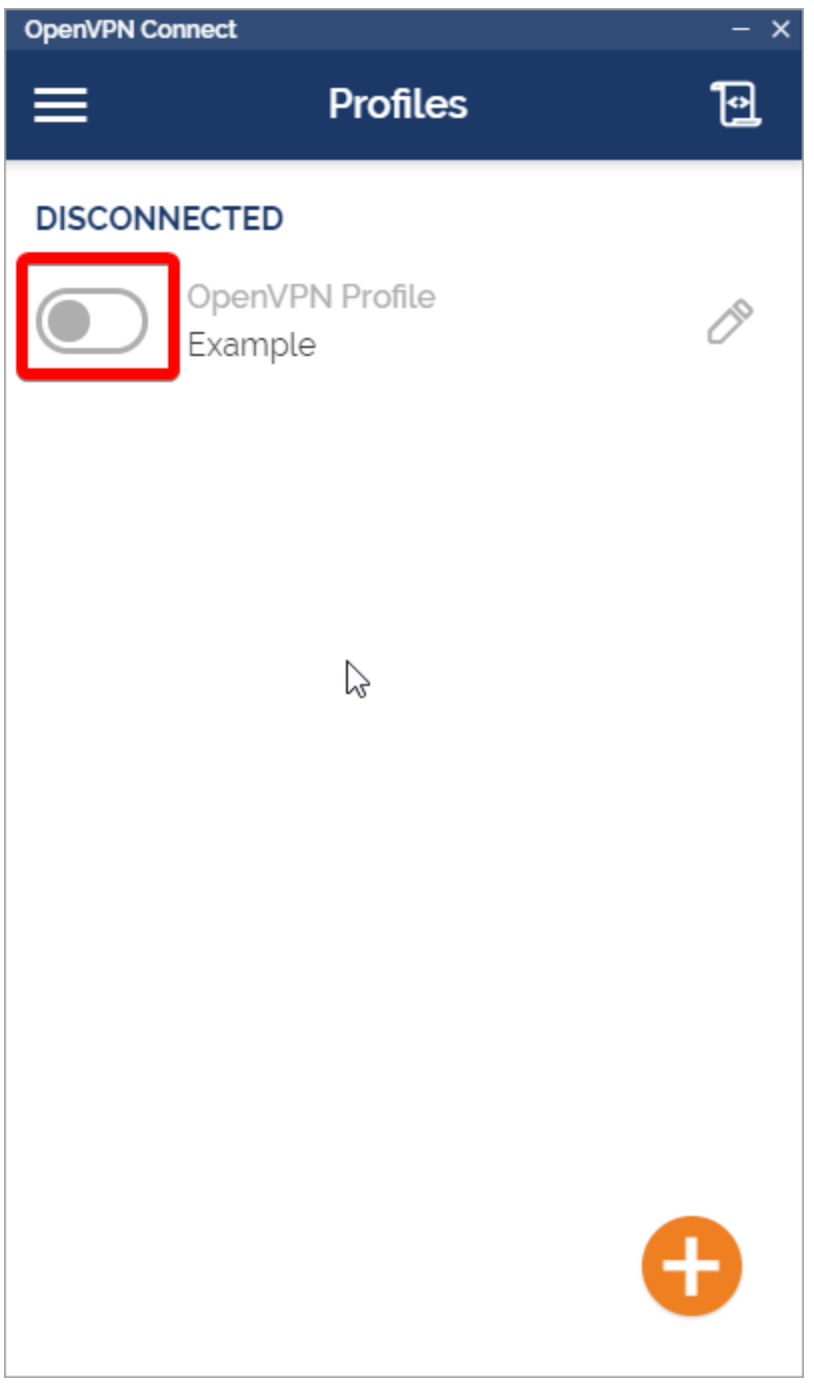

Passaggio 4: Connettiti alla VPN per iniziare a utilizzare la rete!

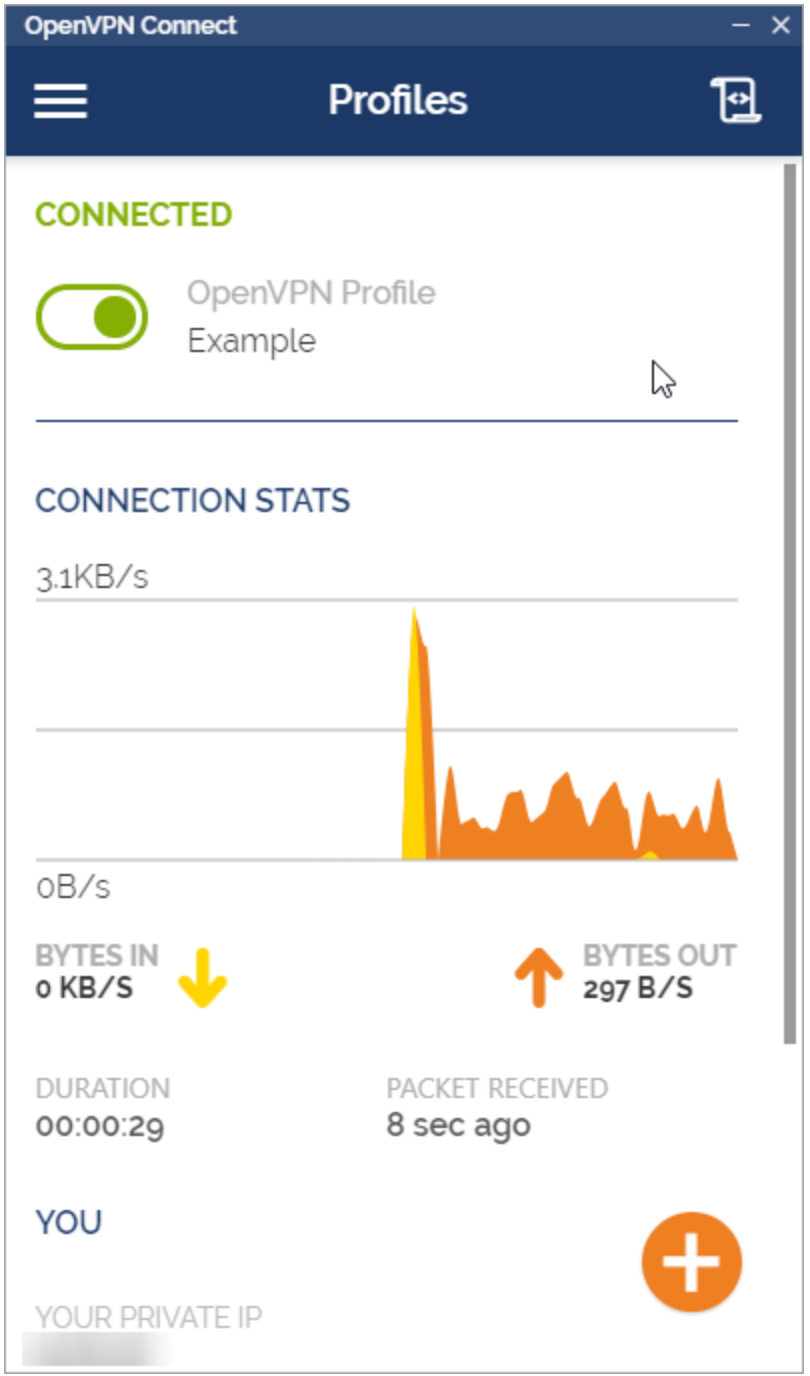

Passaggio 5: Dovresti essere collegato alla tua VPN.La tua interfaccia dovrebbe assomigliare a questa:

Passaggio 6: Congratulazioni! Sei tutto fatto!Puoi verificare il tuo indirizzo IP pubblico da https://whatismyipaddress.com/ Per assicurarti di utilizzare la rete VPS.

Scritto da Hostwinds Team / luglio 31, 2021