Hostwinds Tutorial

Cerca risultati per:

Sommario

Come configurare il DNS utilizzando Bind sul tuo server

Tag: Nameservers, DNS, Bind

In questa guida imparerai come configurare un DNS interno utilizzando Apache e bind. Ciò ti consentirà di configurare server dei nomi privati e connettere il tuo dominio al tuo server senza utilizzare un pannello di controllo. Dovrai connetterti al tuo server tramite SSH o un altro metodo come VNC. Per ulteriori informazioni su come connettersi al server tramite SSH, consultare Connessione al server tramite SSH.

Per eseguire bind e continuare con questa guida, sarà necessario disporre del file LAMPADA stack installato sul tuo server Hostwinds.

Configurazione del DNS

Passo 1. Avrai bisogno di installare i pacchetti BIND9. Puoi farlo correndo.

apt-get install -y bind9 bind9utils bind9-doc dnsutils

Passo 2. Una volta installati questi, è necessario modificare che sei nominato. File Conf.Options, puoi farlo eseguendo Nano o il tuo editor di testo preferito.

nano /etc/bind/named.conf.options

Dovrai aggiungere gli indirizzi IP come "spedizionieri" Se si dispone di due indirizzi IPv4, è possibile utilizzare quelli, oppure utilizzare il tuo IPv4 principale e il tuo IPv6.Dovrai anche aggiungere ascolto {localhost;104.xxx.xxx.xx;};;usando il tuo IP principale.Puoi vedere un esempio di questo sotto.

options {

directory "/var/cache/bind";

// If there is a firewall between you and nameservers you want

// to talk to, you may need to fix the firewall to allow multiple

// ports to talk. See http://www.kb.cert.org/vuls/id/800113

// If your ISP provided one or more IP addresses for stable

// nameservers, you probably want to use them as forwarders.

// Uncomment the following block and insert the addresses replacing

// the all-0's placeholder.

listen-on { localhost; 104.XXX.XXX.XX; };

forwarders {

104.XXX.XXX.XX;

2607:XXXX:XXXX:XXX::X;

};

//========================================================================

// If BIND logs error messages about the root key being expired,

// you will need to update your keys. See https://www.isc.org/bind-keys

//========================================================================

dnssec-validation auto;

auth-nxdomain no; # conform to RFC1035

listen-on-v6 { any; };

};

Passaggio 3. Dovrai aggiungere zone DNS nelle tue zone named.conf.default usando il tuo editor di testo:

nano /etc/bind/named.conf.default-zones

Dovrai aggiungere due zone. Il primo sarebbe per il tuo dominio, example.com. Il secondo sarebbe per il tuo DNS inverso, 104.xxx.xx.in-addr.arpa

zone "example.com" {

type master;

file "/etc/bind/db.example.com";

allow-update { none; };

};

zone "104.XXX.XXX.in-addr.arpa" {

type master;

file "/etc/bind/db.104";

allow-update { none; };

};

Passaggio 4. Avrai bisogno di creare i file della zona effettivi che hai appena chiamato, quindi usiamo nano per modificare questo file db.example.com

nano /etc/bind/db.example.com

Questo file dovrebbe assomigliare a questo, sostituendo example.com con il dominio desiderato e l'indirizzo IP con quello fornito dal tuo server

$TTL 604800

@ IN SOA ns.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

ns1 IN A 104.XXX.XXX.XX

@ IN NS ns2.example.com.

ns2 IN AAAA 2607:XXXX:XXXX:XXX::X

@ IN A 104.XXX.XXX.XX

www IN CNAME example.com

Dovrai anche creare un file di zona per il tuo DNS inverso nello stesso modo in cui hai reso il db.example.com sopra. Tuttavia, il file dovrebbe assomigliare a questo

$TTL 604800

@ IN SOA ns1.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

5 IN PTR ns1.example.com.

@ IN NS ns2.example.com.

10 IN PTR ns2.example.com.

Ogni volta che aggiorni questi file, dovrai aumentare il numero di serie. Sarebbe meglio se fossi anche sicuro di sostituire Esempio.com con il nome di dominio effettivo.

Passaggio 5. Puoi controllare la configurazione e le zone eseguendo questi comandi

named-check conf

named-checkzone example.com db.example.com

named-checkzone 104.XXX.XXX.in-addr.ARPA /etc/bind/db.104

Se la configurazione è buona, Name-Check Conf restituirà nulla.

Se la zona è buona, la zona di controllo denominata restituirà l'output simile a quanto segue:

zone example.com/IN: caricata seriale 10

ok

Passaggio 6. Una volta che tutte le configurazioni e le zone check-out, dovrai riavviare e abilitare Bind9

systemctl restart bind9

systemctl enable bind9

Passaggio 7. Infine, dovrai dire al server di controllare il nome. conf. Puoi farlo modificando il file / etc / default / bind9 per controllare il nome. conf.

nano /etc/default/bind9

Il file dovrebbe apparire simile a questo:

OPTIONS="-u bind -c /etc/bind/named.conf"

Passaggio 8. Verificare lo stato di bind9 per eventuali errori aggiuntivi

systemctl status bind9.service

Se dovrebbe assomigliare a questo:

bind8.service - Berkeley Internet Name Domain (DNS)

Loaded: loaded (/usr/lib/systemd/system/bind9.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2018-11-15 21:57:23 UTC; 18h ago

Main PID: 23785 (named)

CGroup: /systemd/bind9.service

└─23785 /etc/default/bind9 -u bind -c /etc/bind/named.conf

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: command channel listening o...3

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com systemd[1]: Started Berkeley Internet Nam....

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: command channel listening o...3

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: managed-keys-zone: loaded s...1

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone example.com/IN: lo...0

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone 104.xxx.xxx.in-addr.ar...0

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: all zones loaded

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: running

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone example.com/IN: se...)

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone 104.xxx.xxx.in-addr.ar...)

Impostazione dei record di colla

Per completare la realizzazione dei tuoi nameserger, dovrai andare al tuo registro del dominio e impostare "Record di colla" sui tuoi server dei server.Qui è il punto in cui colleghi i record dei nameserver all'IP dei nameserger.Ecco un esempio di un dominio registrato presso HostWinds per aiutarti a impostare questo seguendo l'esempio in questa guida.

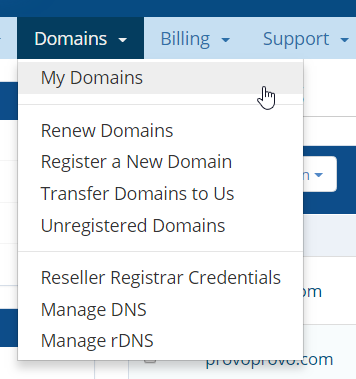

Passo 1. Nell'area del cliente, selezionare il Domini menu a discesa e seleziona I miei domini Dal menu a discesa

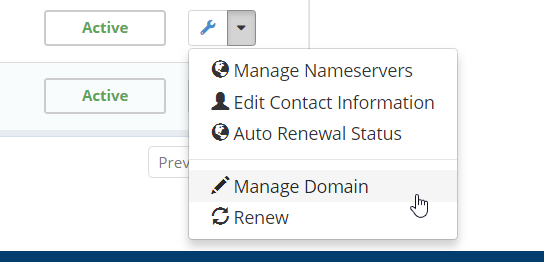

Passo 2. Seleziona il menu a discesa accanto all'icona della chiave e scegliere di Gestisci i domini.

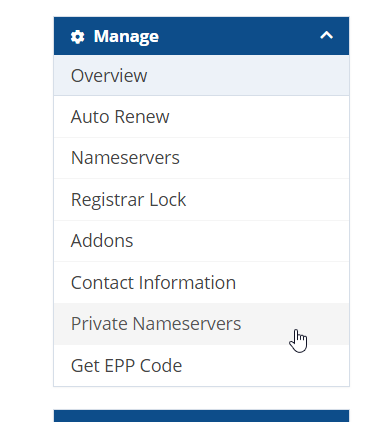

Passaggio 3. Sul lato sinistro in Gestire scatola, scegliere _Server dei nomi privato_'

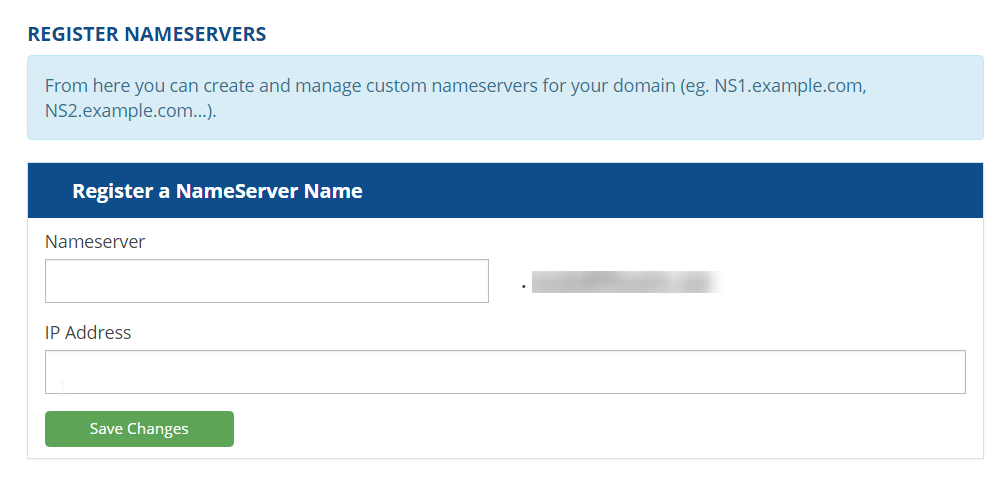

Passaggio 4. Ecco dove inserisci il ns1.example.com e ns2.example.com e il loro IP associato

Testare il tuo dominio

Una volta completati tutti i passaggi precedenti, dovresti essere pronto per partire! Per testare il tuo dominio, è possibile utilizzare siti Web come WhatSmyDNS.com o il comando DIG con SSH.

dig example.com ns

The output of this command should look like this:

; <<>> DiG 9.9.4-RedHat-9.9.4-61.el7_5.1 <<>> example.com ns

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 45516

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;example.com. IN NS

;; ANSWER SECTION:

example.com. 86400 IN NS ns1.example.com.

example.com. 86400 IN NS ns2.examplecom.

;; Query time: 2 msec

;; SERVER: 104.xxx.xxx.xx#53(104.xxx.xxx.xx)

;; MSG SIZE rcvd: 80

Aggiunta di un altro dominio

Per aggiungere un altro dominio, è necessario aggiungere un altro file di zona.

Ecco un esempio di come sarebbe il file di zona per il nostro file di zona db.domain.com aggiuntivo

$TTL 604800

@ IN SOA ns.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

ns1 IN A 104.XXX.XXX.XX

@ IN NS ns2.example.com.

ns2 IN AAAA 2607:XXXX:XXXX:XXX::X

@ IN A 104.XXX.XXX.XX

www IN CNAME domain.com

Scritto da Hostwinds Team / novembre 17, 2018