Hostwinds Tutorial

Cerca risultati per:

Sommario

Installa Wireguard VPN - Ubuntu Linux

Cos'è WireGuard?

Wireguard è un servizio VPN che può funzionare su qualsiasi installazione Linux. Ha un cliente per molti sistemi operativi popolari come Windows, iOS, Android e molti altri. Wireguard vanta di essere più sicuro di OpenVPN mentre avendo oltre un milione di meno linee di codice, il che significa che l'installazione è più piccola e più veloce. Come soluzioni VPN private vanno, questo è promettente di essere una facile configurazione e utilizzo.

Obbiettiva:

L'obiettivo di questo obiettivo è quello di installare Wireguard su Ubuntu 16.04, 18.04 o 20.04 e configurare un PC desktop di Windows per connettersi al server VPN.Questo sarà l'uso più comune del wireguard per molti utenti.Gli unici passaggi per altri sistemi operativi che differiscono da questa guida sono l'installazione iniziale che può essere eseguita in 3 linee o meno e può essere trovata su https://wireguard.com/install.

Altri usi per questo software potrebbero essere server di networking insieme in una rete locale privata ideale per i server che eseguono un database remoto che non dovrebbe accettare richieste da server diversi da quelli destinati a servire il contenuto.

Installazione:

È meglio praticare non usare l'utente root per nulla, ma invece usa un utente sudo Questo può eseguire le cose come radice quando necessario.In questa guida, prefiseremo i comandi con "Sudo".

Su Ubuntu 16.04 e 18.04, il comando da installare Wireguard è semplice. Tuttavia, il repository per l'installazione non è incluso per impostazione predefinita. Ecco i 3 comandi da eseguire per aggiungere il repository e installare il software.

sudo add-apt-repository PPA:wireguard/wireguard

sudo apt-get update

sudo apt-get install wireguard

Sulle uscite successive di Ubuntu, il repository per Wireguard è incluso per impostazione predefinita. È possibile installare utilizzando il comando:

sudo apt-get install wireguard

Ora che Wireguard è installato, è ora di iniziare a configurarlo come server VPN.

Configurazione del server:

Innanzitutto, dobbiamo generare una coppia di chiavi di crittografia pubblica e privata.

sudo -i

cd /etc/wireguard/

umask 077; wg genkey | tee private key | wg pubkey > public key

Ora possiamo vederli usando il comando gatto. Volete salvare la chiave privata in un blocco note o qualcosa per un uso successivo.

ls -l private key public key

cat private key

Ora lavoreremo ad aggiungere l'adattatore di rete VPN per consentire ad altre macchine di collegarlo in modo sicuro. Usando il tuo editor di testo preferito, faremo alcune modifiche di configurazione a /etc/wireguard/wg0.conf, E per questa guida, useremo Nano.

sudo nano /etc/wireguard/wg0.conf

Dovremo aggiungere quanto segue alla fine del file. Si prega di notare che questo è solo un modello, e dovrai modificare i valori mentre si riferiscono al tuo server.

[Interface]

Address = **YOURSERVERIPHERE**

SaveConfig = true

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o **ens3** -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o **ens3** -j MASQUERADE

ListenPort = **41194**

PrivateKey = **YOURPRIVATEKEYDETAILSHERE**

[Peer]

PublicKey = **YOURSERVERIPHERE**

AllowedIPs = **192.168.9.2/32**

Utilizzare Ctrl + X per salvare il colpo Y per sì, e invio per mantenere lo stesso nome del file.

Prima di andare avanti, voglio spiegare alcune cose diverse qui. Il primo è l'indirizzo IP. Questo indirizzo deve essere un IP interno o privato di tua scelta. 192.168.xxx.xxx o 10.xxx.xxx.xxx sono comuni. Qui l'ho impostato YOURSERVERIPHERE Poiché tutte le altre macchine parleranno con questo per connettersi alla VPN. Successiva è la chiave privata nella sezione [Interfaccia]. Questa è la chiave che abbiamo generato prima.

La prossima cosa di cui vogliamo parlare è post up e postdown. Questi sono chiamati quando la VPN si avvia e si ferma e consente di inoltrare il traffico tramite Wireguard. Dovrai sostituire ens3 con il nome dell'adattatore di rete del tuo indirizzo IP pubblico.Se volevi avere un ambiente di tipo "LAN interno" o puntare a punto, li lasceresti.L'applicazione per un ambiente point-to-point è, ad esempio, collegando un server di database remoto.Il ListenPort Può essere qualunque porto che vuoi, purché non abbia già qualcosa su di esso.

Spostando fino alla sezione [peer], abbiamo alcune cose che sono un po 'diverse del software come OpenVPN. Abbiamo una chiave pubblica e un altro indirizzo IP interno. Questo modello è il prodotto finito di una configurazione di funzionamento, e sostituirai il valore di takey PublicKey con il tuo. Wireguard non consente a nessuno di connetterti. Sarebbe meglio generare una nuova coppia di chiavi pubbliche / private e assegnare manualmente ciascun utente al server in un nuovo blocco [peer] con una chiave pubblica e l'indirizzo IP interno che stai assegnando tale connessione.

Siamo sulla casa di casa ora. Dobbiamo consentire il traffico attraverso il firewall, assumendo il tuo utilizzo UFW:

sudo ufw allow 41194/UDP

Ora dobbiamo abilitare l'inoltro IPv4. Lo facciamo inserendo il seguente comando:

sysctl -w net.ipv4.ip_forward=1

Ultimo ma certamente non meno importante, iniziamo tutto.

wg-quick up wg0

Veriamo che tutto sia in buon funzionamento

sudo wg show

Ora il tuo server wireguard è attivo e funzionante. È una buona idea riavviare il server a questo punto, non preoccuparti di tornare a girare il wireguard. Tornerà automaticamente. È ora di utilizzare quella chiave pubblica che abbiamo generato e ottieni il nostro PC Windows collegato alla VPN.

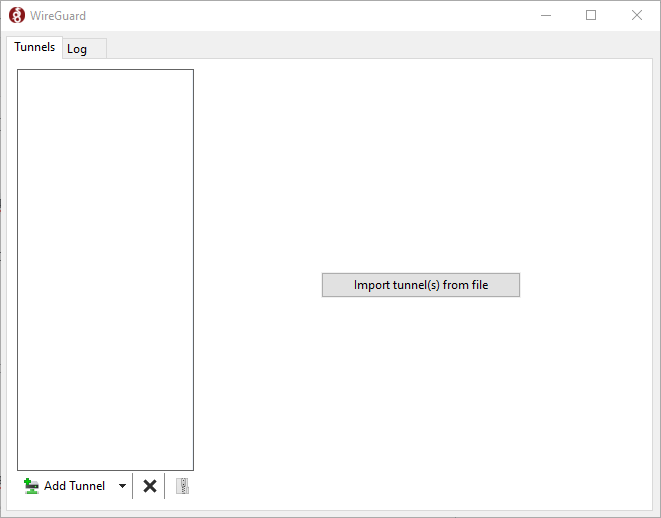

È possibile trovare un download per il cliente ufficiale Qui, e lo useremo per questa guida. Una volta installato, dovresti vedere un cliente come questo.

Configurazione del cliente:

Facendo clic sulla freccia accanto al "tunnel aggiuntivo" ci consentirà di aggiungere un tunnel vuoto.Il tuo tunnel vuoto verrà pre-caricato con una coppia di chiavi pubbliche / private, che utilizzeremo.

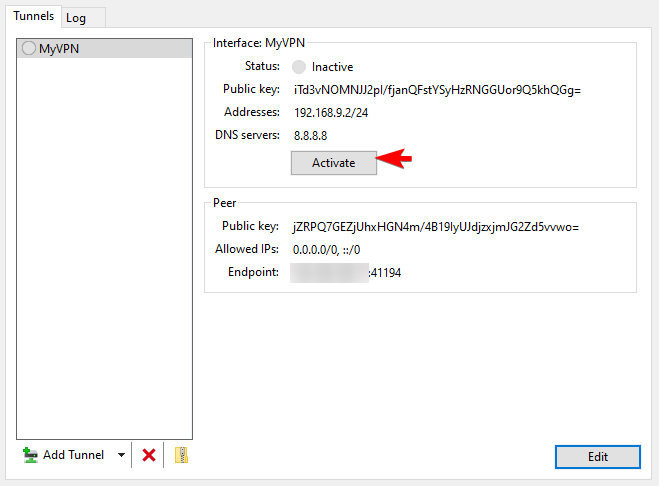

Innanzitutto, utilizziamo le informazioni che dobbiamo configurare un client Windows VPN.

[Interface]

PrivateKey = **YOURPRIVATEKEY**

Address = **YOURSERVERIP**

DNS = 8.8.8.8

[Peer]

PublicKey = **YOURPUBLICKEY**

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = 255.255.255.255:**LISTENPORT**

Di nuovo nella [Interfaces] Block, Assegniamo manualmente l'IP privato che utilizzeremo nella nostra rete privata, conservare la nostra chiave privata.Assegniamo anche un indirizzo da utilizzare per la risoluzione DNS.In questo esempio, stiamo utilizzando i server DNS pubblici di Google.

Nel blocco [peer], stiamo fornendo le informazioni del nostro server. Innanzitutto, fornire la chiave pubblica del server. Nei campi IP consentiti, vogliamo consentire a tutti i traffico di connettersi perché usiamo il server per connettersi agli indirizzi Web. Sopra, abbiamo permesso il traffico IPv4 e IPv6 da tutti gli indirizzi. L'ultima impostazione è l'endpoint e indica il tuo client in cui trovare il server VPN. Questo indirizzo e porta sono quelli sul tuo server.

È ora di concludere aggiungendo quella chiave pubblica menzionata prima nel blocco [Peer] per YOURSERVERIP. Per riferimento, quello era /etc/wireguard/wg0.conf.

Ora siamo pronti per attivare la VPN e goderci la nostra rete privata virtuale sicura.

Scritto da Hostwinds Team / Maggio 14, 2020